Von Heroku zu Deploio: Wie Renuo den Schweizer Cloud-Umstieg meisterte

Eine Slack-Nachricht, eine reibungslose Migration – und endlich Cloud-Hosting aus der Schweiz. Wie Renuo von Heroku zu …

Entfessle dein Geschäftspotenzial mit Nines Anwendungs- und Plattform-Management. Von Experten verwaltet, für deinen Erfolg konzipiert.

Wir kümmern uns um all deine Anwendungen und Plattformen, indem wir sie ständig überwachen.

All unsere Produkte und Services können auf deine individuellen Bedürfnisse zugeschnitten werden und basieren auf offenen Standards, also ohne Vendor Lock-in.

Wir übernehmen den operativen Aufwand, damit du dich mit deutlich weniger Ops-Aufwand beim Cloud-Management voll auf deine Stärken konzentrieren kannst.

Als Schweizer Cloud Provider sorgen wir dafür, dass all deine Instanzen permanent verfügbar sind. Ausserdem überprüfen wir deine Anwendungen auf einen reibungslosen Betrieb. Wenn etwas passiert, informieren wir dich sofort und beteiligen uns aktiv an der Behebung von Fehlern.

Vom traditionellen Hosting bis hin zu DevOps: Wir machen alles, wenn's um Schweizer Cloud Services geht. Neben Colocation, Managed Hosting und vielem mehr bieten wir zum Beispiel auch Container-Plattformen und unsere neue App-Engine Deploio an – alles basierend auf offenen Standards, ohne Vendor Lock-in oder versteckte Kosten.

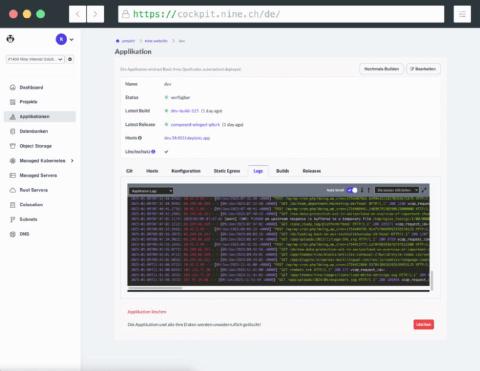

Unser Cockpit bietet dir die Möglichkeit, viele Nine-Produkte zentral zu verwalten. Du hast das Steuer in der Hand – passe deine Produkte und Dienste an, erweitere sie mit zusätzlichen Tools oder finde Lösungen für Fragen, die bei der Nutzung unserer Produkte aufkommen. Voller Überblick, volle Kontrolle und keine versteckten Kosten.

Wir verwalten nicht nur deinen Kubernetes-Cluster, sondern bieten einen …

Du möchtest deine Website und Anwendungen erfolgreich betreiben, ohne dich um …

Als zukunftsweisende App-Engine vereinfachen wir den Einsatz und die Verwaltung …

Mit unseren Root Dedicated Servern profitierst du von unserer leistungsfähigen …

Du möchtest ein Large Language Model (LLM) betreiben, das mit menschlicher …

Was auch immer du für eine Datenbank suchst, wir haben sie. Benötigst du eine …

Ein Service Level Agreement (SLA) regelt wiederkehrende Leistungen sowie den …

Unser S3-kompatibler Object Storage passt sich kontinuierlich an deinen …

Deine eigene Hardware soll sicher untergebracht werden und in guten Händen sein, …

Unter Caching versteht man das Speichern von Daten an einem temporären Ort – …

Du möchtest die Benutzerauthentifizierung und -autorisierung mit Shibboleth …

Solr ist die ideale Ergänzung zum eigenen Content-Management-System: Es kann …

OpenSearch ist eine Open-Source-Such- und Analyse-Suite, die von der Community …

Virtuelle Cluster verfügen über einen eigenen API-Server, wodurch sie viel …

Unser Team konfiguriert und integriert Cloudflare in deine Nine-Umgebung. Je …

Bei uns ist Sicherheit ein wesentlicher Bestandteil der Entwicklung und des …

Von Colocation, Housing, Root- und Cloud-Servern über verwaltete virtuelle und dedizierte Server bis hin zu Container-Lösungen – ganz auf deine Bedürfnisse zugeschnitten.

Mit unseren Service Level Agreements (SLAs) stellen wir Transparenz für vereinbarte Dienste sicher und bieten zusätzliche Garantien wie kürzere Reaktionszeiten oder eine erweiterte Anwendungsüberwachung. Klarer Umfang, klare Preise und keine versteckten Kosten.

Dienste wie VPN, CloudFlare, DDoS-Schutz und Web Application Firewalls schützen nicht nur dein gesamtes System, sondern sind auch für die schnelle und zuverlässige Auslieferung deiner Website verantwortlich.

Unser Team von 34 Experten setzt sich dafür ein, die Verfügbarkeit deiner Anwendungen zu gewährleisten. Überlasse uns die Verwaltung deiner Infrastruktur – weniger Ops-Aufwand für dich, mehr Zeit für dein Kerngeschäft.

Wir unterstützten Peak Privacy bei der Konzeption und dem Aufbau einer spezialisierten Serverinfrastruktur für LLM-Inferenz. Der Prozess war von enger …

Mehr erfahren

Wir haben der Renuo AG dabei geholfen, alles, was bisher auf Heroku lief, reibungslos auf Deploio umzustellen, unsere eigene «Platform as a …

Mehr erfahren

Wir haben mühlemann+popp dabei geholfen, die Migration von der Google Cloud zur Nine-Infrastruktur für deren Kunde, ein führendes Schweizer …

Mehr erfahrenHast du Fragen zu unseren Produkten? Kein Problem. Wende dich an unsere Sales-Abteilung oder geh direkt ins eigene Cockpit, um alle Möglichkeiten bei Nine zu sehen.